こんにちは、ぎんたです。

IT・フォレンジック・セキュリティアナリスト関連業務を8年ほどやっております。

- ユーザーが機密情報を故意に流出させた疑いがあり、該当のフォルダを端末で開いた痕跡があるのか調査したい!

- 攻撃者が侵入した端末内で、どのようなフォルダを開いた痕跡があるか、インシデントの影響範囲を確認したい!

このような場面に遭遇することがあるかもしれませんね。

これらのようなケースでも、フォレンジックの技術・知識を使うことで調査をおこなうことができます。

今回は、ShellBagsを解析して端末上で操作されたフォルダを調査する方法について解説していきます。

スポンサーリンク

ShellBagsの内容と解析対象の場所

Windows Exporerでフォルダを開いた際、以前と同じ状態で開かれることに気付く方もいるかと思います。

実は、Windowsには前回と同じ状態で利用できるよう、フォルダのウィンドウズサイズ、表示位置などの情報を記録する仕組みがあるのです。

その記録する仕組みがShellBagsです。

ShellBagsを使用することで、異なるフォルダに対して異なるレイアウトを設定することができます。

この情報を利用することで、最近使用したフォルダを特定することができます!

こころ

こころWindowsにそんな仕組みがあるなんて知らなかったよ。

もしかしたら共有フォルダの閲覧も対象なの?

ぎんた

ぎんたローカルだけじゃなく、ネットワーク上でアクセスされたフォルダも対象だよ。

また、以前存在したけど既に削除されたフォルダの痕跡も確認できる場合もあるからチェックすべき項目だよ。

この設定はユーザーごとに異なるため、ユーザーハイブに配置されます。

この情報は、以下の場所で見つけることができます。

- USRCLASS.DAT\Local Settings\Software\Microsoft\Windows\Shell\Bags

- USRCLASS.DAT\Local Settings\Software\Microsoft\Windows\Shell\BagMRU

- NTUSER.DAT\Software\Microsoft\Windows\Shell\BagMRU

- NTUSER.DAT\Software\Microsoft\Windows\Shell\Bags

USERCLASS.DAT・NTUSER.DATハイブはWindowsの各ユーザーアカウントの設定情報を保存するレジストリファイルの一つで、フォレンジックツールを使用して抽出できます。

レジストリの解説や、フォレンジックツールを使用した抽出のやり方については今後執筆する別の記事で紹介できればと思います。

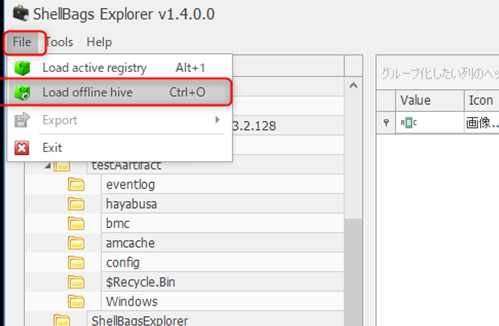

このアーティファクトを解析するツールですが、今回はEric Zimmerman氏のツールにあるShellBag Explorerを紹介します。

このツールは無料で公開されており、以下のリンクからダウンロードできます。

「Eric Zimmerman’s toolsのダウンロードサイト」

非常に使いやすく解析しやすいフォーマットで情報を出力してくれるので、かなりおススメです。

ShellBag Explorerを使った解析

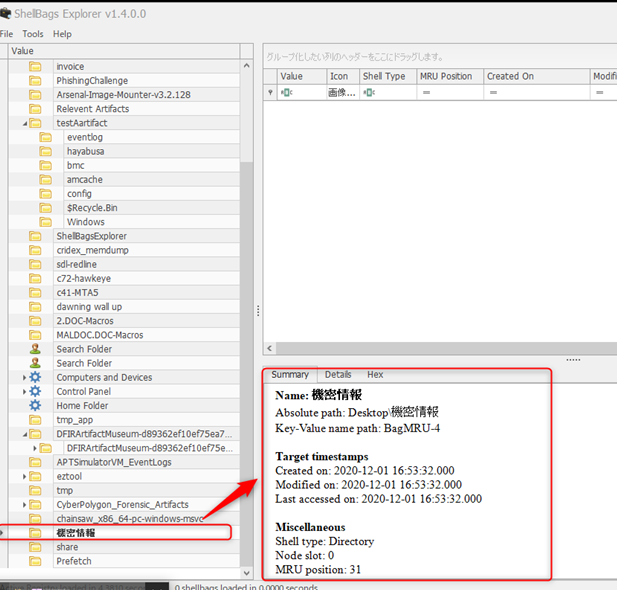

解析して出力された結果を見てみましょう!

使い方は簡単で、事前に抽出したユーザのハイブファイルを読み込むだけです。

読み込んだ結果、過去に開かれたフォルダの情報を表示します。

この解析結果の例から、機密情報のフォルダが2020年12月1日 16:53頃(UTC)にアクセスされたことが分かります。

仮に機密情報のフォルダを削除したとしても、この情報はレジストリに残る場合があるので、有用な情報を提供してくれることもあります。

今回の例では、2年以上前に削除した機密フォルダを発見することができました!

まとめ

今回はShellBagsを使った、開かれたフォルダの解析方法について解説しました。

- ShellBagを解析することで、過去に端末上で操作されたフォルダが判明する。

- ShellBag Explorerを用いてShellBagを効率よく解析できる

以下の記事でも類似したアーティファクトについて解説しています。

以上、ぎんたでした。

サイバーセキュリティを学ぶ上で必要な攻撃と解析に関する他の記事は、以下のリンクで確認できます。

学習に関しましては、以下のセキュリティの勉強法、おすすめの学習本・動画の記事が多くの方に読まれています。

資格の記事については以下の記事がおすすめです。

ITエンジニアへの転職については以下の記事がおすすめです。

その他学習・転職関連に関しましては、以下の記事もあわせて読まれています。

ぜひご覧ください!