こんにちは、ぎんたです。

IT・フォレンジック・セキュリティアナリスト関連業務を8年ほどやっております。

RecentFilesやSortcutFilesについて前回記事で解説していきましたが、今回紹介するアーティファクトでも、端末上で開かれたファイルを調査することができます。

端末上でファイルが開かれた痕跡は複数ありますので、事案調査の際にはそれらの痕跡を合わせて確認していくとよいでしょう。

今回は、Jump Listsを解析して端末上で開かれたファイルを調査する方法について解説していきます。

スポンサーリンク

Jump Listsの内容と解析対象の場所

Windowsにおいて、タスクバーから頻繁に利用する、または最近使ったファイルに直接アクセスできるようにするためのジャンプリストの仕組みがあります。

タスクバーでアプリケーションのアイコンを右クリックすると、そのアプリケーションで最近開いたファイルが表示されるのを見たことがあるかなと思います。

このアーティファクトは、以下の場所に保存されています。

C:\<username>\AppData\Roaming\Microsoft\Windows\Recent\AutomaticDestinations

(Win7/8/10)

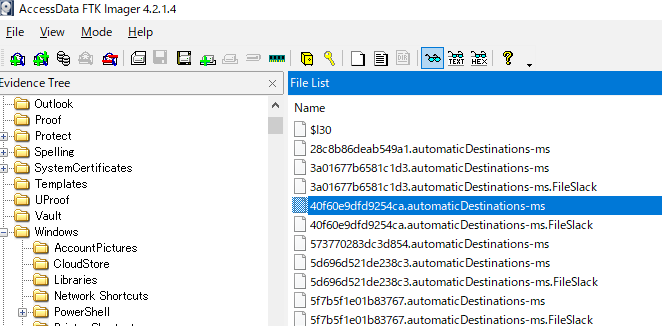

AutomaticDestinationsフォルダの内容は以下の図のとおりです。

Jumplistsには、AppIDに対応する実行されたアプリケーションごとのファイルが含まれています。

AppIDは各アプリケーションごとに一意のものが割り当てられており、この情報を元に実行されたアプリを確認できます。

それぞれのファイルを解析することで、アプリで使用されたファイルを特定できます。

このアーティファクトを解析するツールですが、今回はEricZimmerman氏のツールにある「JLECmd」を紹介します。

このツールは無料で公開されており、以下のリンクからダウンロードできます。

「Eric Zimmerman’s toolsのダウンロードサイト」

なお、このツールはデフォルトで以下のサイトにあるAppIDs.txtのリストを使用して解析をおこないます。

JLECmdを使ったJumplistsの解析

JLECmdでは、次のコマンドでJumplistsを解析することができます。

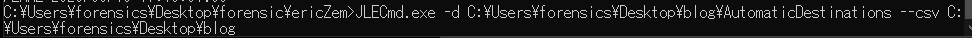

JLECmd.exe -d <抽出したJumplistsのディレクトリ> –csv <csvファイルの出力先>

こちらは、コマンドプロンプトで実行した状況です。

解析した結果は、csvファイルで保存されます。

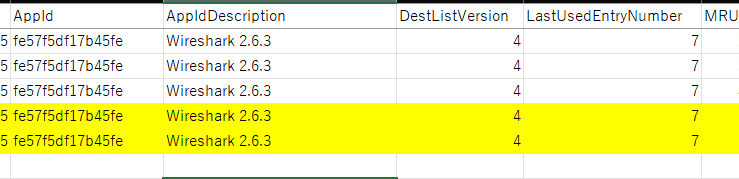

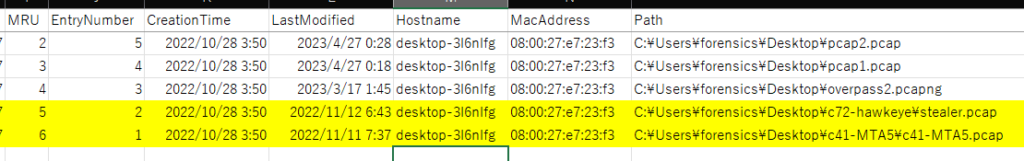

解析結果のcsvファイルをExcelで開くと以下のようになりました。

黄色でハイライトした1番目のファイルを確認すると、

- AppId:fe57f5df17b45feに対応するアプリケーションがWiresharkである

- 該当のファイル名がstealer.pcapでデスクトップ上に保存されていたファイルをWiresharkで開いた

ことが分かります。

検証した結果、Wiresharkで開いたpcapファイルを別々の時期に開いたものの、「CreationTime」がすべて同じになっておりました。

こちらは、Wiresharkを初めて起動した時刻が反映されているものと思われます。

対象のAppIdをもつアプリケーションを初めて起動した時刻が記載されると考えています。

まとめ

今回は、Jumplistsを解析して端末上で開かれたファイルを調査する方法について解説しました。

- Windowsには、タスクバーから頻繁に利用する、または最近使ったファイルに直接アクセスできるようにするためのジャンプリストの仕組みがある。

- Jumplistsを解析することで、アプリケーションで最近開いたファイルを確認できる。

- ファイル名とファイルパスなどの情報を確認できる。

以下の記事でも類似したアーティファクトについて解説しています。

以上、ぎんたでした。

サイバーセキュリティを学ぶ上で必要な攻撃と解析に関する他の記事は、以下のリンクで確認できます。

学習に関しましては、以下のセキュリティの勉強法、おすすめの学習本・動画の記事が多くの方に読まれています。

資格の記事については以下の記事がおすすめです。

ITエンジニアへの転職については以下の記事がおすすめです。

その他学習・転職関連に関しましては、以下の記事もあわせて読まれています。

ぜひご覧ください!